说出来大伙儿可能不信哈,当托尼第一次亲手摸到小米 15S Pro 的时候,我的第一反应是:不真实。

玄戒O1成了!小米15S Pro真能算一台旗舰机

怎么个不真实法儿呢?还记得 2017 年,当雷军在发布会上雄心勃勃地说:“ 小米要成为伟大的公司,必须要掌握核心技术。” 于是乎,被寄予厚望的澎湃松果 S1 诞生,可它从诞生之日起被大家笑了八年,它的继任松果 S2 也被爆无限延期。。。

玄戒O1成了!小米15S Pro真能算一台旗舰机

所以说,当托尼真正摸到这台搭载玄戒 O1 处理器的小米 15S Pro 那一刻,我内心的 OS 是:woc,小米真把这玩意给整出来了啊!

而且,这种不真实感不仅来自于多年不见的陌生,还在于我们到手之后对这颗芯片做的一系列测试:跑分、游戏这些结果都全面对标高通苹果,编辑部的小伙伴们都惊了。。。

给大家拉测试结果之前,我们先快速过一下这台手机的外观。正面还是大家熟悉的等深微曲,跟普通版本的 15 Pro 不一样的,是 15S Pro 出厂就给贴了一张 AR 抗反射膜,所以正面看起来会更深邃。

玄戒O1成了!小米15S Pro真能算一台旗舰机

来到小米 15S Pro 的背面,整体还是小米 15 Pro 的样子,区别在于后盖材质用上了碳纤维,Deco 旁边、闪光灯下面多了一个 “ XRING ” 的 Logo ,下方的小米 Logo 也变成了金色,尊贵感拉满。托尼个人觉得,这可能是最帅的小米 15 系列外观了。

玄戒O1成了!小米15S Pro真能算一台旗舰机

其余的方面,无论是手感、重量都和小米 15 Pro 别无二致,不知道屏幕前的各位会为哪一个外观买单?

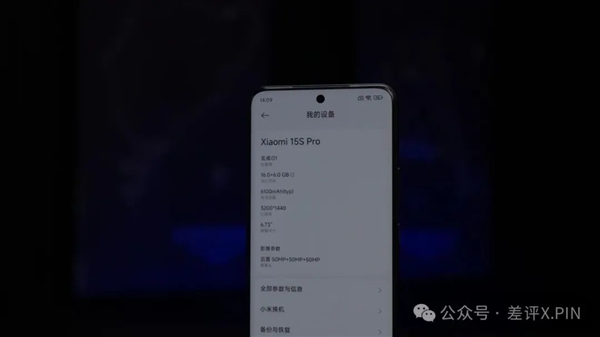

除了外观之外,小米 15S Pro 这回还升级了屏幕的分区亮度调节、支持了 UWB ,不过相比于这些小升级,最大的亮点还是它搭载的玄戒 O1 处理器。

玄戒O1成了!小米15S Pro真能算一台旗舰机

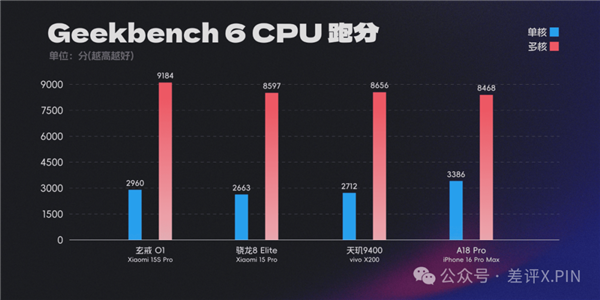

我们直接放跑分结果给大家看看:Geekbench 6 跑分,小米 15S Pro 单核成绩 2960 ,多核成绩 9184 ;作为对比搭载骁龙 8 Elite 的小米 15 Pro 则是单核 2663 ,多核 8597 ,光看这个成绩这两位已经打得难舍难分了。。。

为了让场面更加热闹一些,我们还加入了天玑 9400 ( vivo X200 )和 A18 Pro ( iPhone 16 Pro Max ) 作为对比,一番大混战下来的结论就是 —— 玄戒 O1 可太能打了。。。小米憋了快十年的大招,不会真的上来就能跟高通 & 苹果 & 联发科掰手腕吧?

玄戒O1成了!小米15S Pro真能算一台旗舰机

要说明白这个问题,托尼不如跟大伙儿把玄戒 O1 这颗处理器的规格掰开揉碎了好好讲讲。

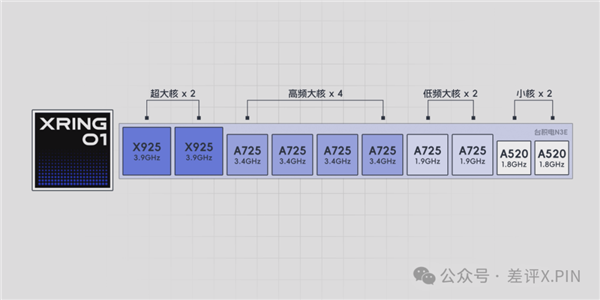

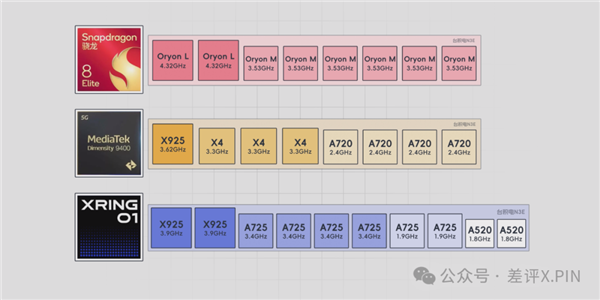

这回跟着小米 15S Pro 和小米平板 7 Ultra 一起来的这颗芯片,吃上了台积电最先进的 N3E ,也就是第二代 3nm 工艺,并且 IP 全是 ARM 最新的 V9.2 架构,全都是好东西。

在 CPU 的架构设计上,玄戒 O1 分别用了 2 个 3.9GHz 的 X925 超大核,4 个 3.4GHz 的 A725 高频大核,2 个 1.9 GHz 的 A725 低频大核,还有 2 个 1.8GHz 的 A520 小核。除此之外,还集成了一颗 44 TOPS 算力的 NPU 。

玄戒O1成了!小米15S Pro真能算一台旗舰机

说完架构有些差友们可能会有疑问,要知道这两年联发科高通都在学苹果, CPU 簇集都尽量往少了做,All in 大核,基本不带小核玩儿,这样做回报到结果上就是各家的处理器表现都不错。

而这回小米却反其道而行,给玄戒 O1 做了一个 4 丛集 10 核心的架构,还用上了消失一年多的 A520 小核。那这是咋回事儿呢?

玄戒O1成了!小米15S Pro真能算一台旗舰机

根据小米跟我们讨论的说法,他们认为用户八成左右的使用时长都是轻度负载,但是 ARM A725 大核的低频点能效比不咋滴,所以引入的两个 A520 小核能改善用户在听歌、看小说时候的 “ 静息功耗 ”,理论上会更省电。

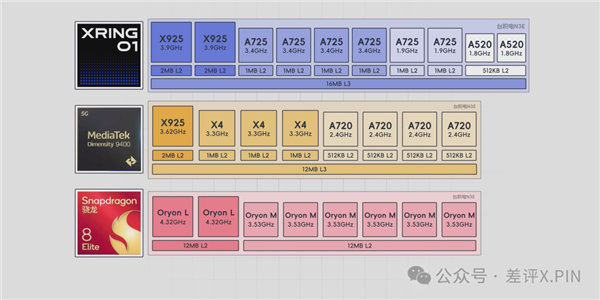

说完了架构设计,我们接下来再看看玄戒 O1 的缓存。

它的 L2 缓存加起来总共 10.5 MB,比天玑 9400 的 8MB 要大,不过这里也要考虑到玄戒 O1 比天玑 9400 多了两个核心,所以 O1 的 L2 缓存比 9400 大一些也正常。至于骁龙 8 Elite,因为它砍掉了 L3 缓存,换成了一个巨大的共享 24M L2 缓存来替代,所以 O1 的 L2 缓存没骁龙 8 Elite 大也在情理之中。

而说到 L3 缓存这里,玄戒的优势就比较明显了, O1 的L3 缓存为 16MB ,比天玑 9400 的 12MB 要大上不少,这把也是轮到小米卷发哥了。

玄戒O1成了!小米15S Pro真能算一台旗舰机

而更大的 L2 和 L3 缓存,对于玄戒 O1 的性能跑分来说肯定是有利的,再加上最新的工艺、最新的 IP ,这也就共同奠定了上面玄戒 O1 跑分的优秀结果。

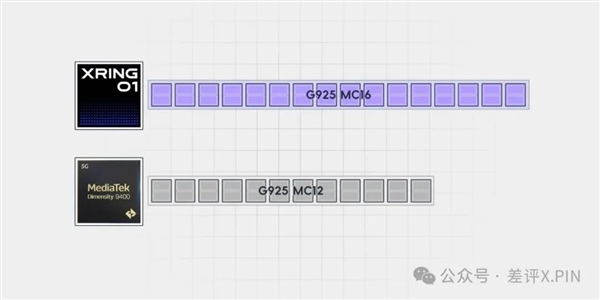

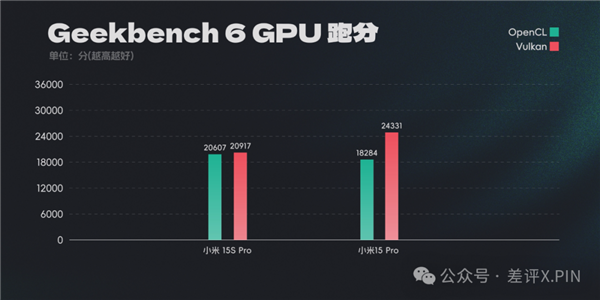

当然,测到这里还绝不能下结论说米子这次的玄戒成了:既然 CPU 没啥大问题,那 GPU 呢?

如果我们仅从规格来看,小米这次的堆料还是相当炸裂的 ——16 核心的 G925,隔壁发哥用 12 核的 G925 就已经把苹果高通按着打了,小米堆成这样还不得起飞啊?

玄戒O1成了!小米15S Pro真能算一台旗舰机

然而各位想看的力大砖飞爽文并没有出现。。。

在 Geekbench 6的 GPU 测试中, 15S Pro 的 OpenCL 分数是 20607 ,要强于 15 Pro ,但 Vulkan 分数明显是要差高通不少。

玄戒O1成了!小米15S Pro真能算一台旗舰机

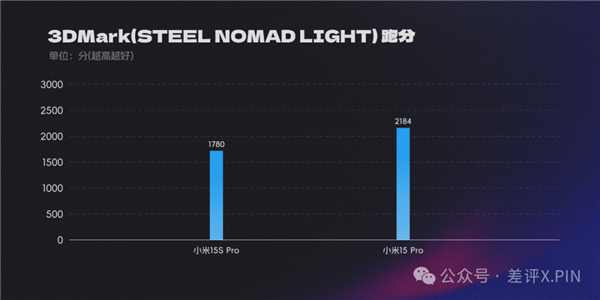

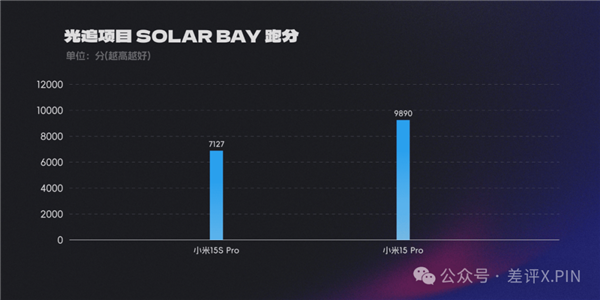

而在 3D Mark 的图形测试中,15S Pro 的总分只有 1780,明显要落后于搭载骁龙的15 Pro,而且光追分也差了两千来分。

玄戒O1成了!小米15S Pro真能算一台旗舰机

玄戒O1成了!小米15S Pro真能算一台旗舰机

向左滑动

不过毕竟是新处理器,不排除是驱动没优化好的情况,但跑分归跑分,这颗芯片落实到游戏表现上到底咋样呢?

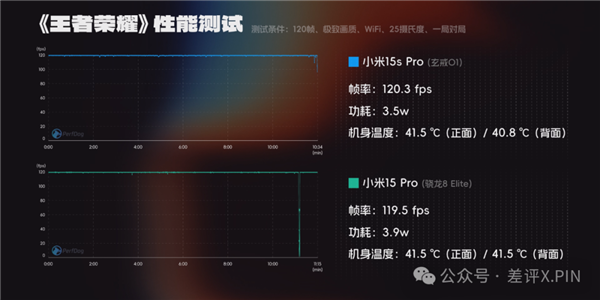

我们先拿王者荣耀试试深浅 —— 根据 Perfdog 的记录,半小时搓下来,小米15S Pro 跑出了 120.3 帧,帧率几乎就是一条水平线,只有测试最后有一点波动,平均功耗 3.5W ,最高温度也只有 41.5 度,微微冒汗。

小米 15 Pro 这边也是差不多的成绩,平均帧率 119.5 帧,功耗 3.9W ,最高温度也是 41.5 度。

玄戒O1成了!小米15S Pro真能算一台旗舰机

害,看来王者荣耀对这俩兄弟都太小儿科了。。。早知道,还得原神。

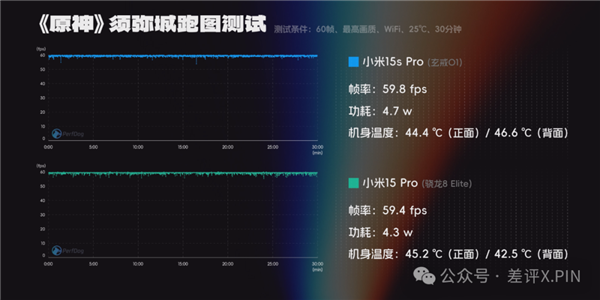

原神须弥城跑图 30 分钟,小米15S Pro 是 59.8 帧,帧率很稳,功耗为 4.7W ,机身最高温度 46.6 度。作为对比的 15 Pro 平均帧率 59.4 帧,功耗 4.3W ,机身最高温度 45.2 度。

玄戒O1成了!小米15S Pro真能算一台旗舰机

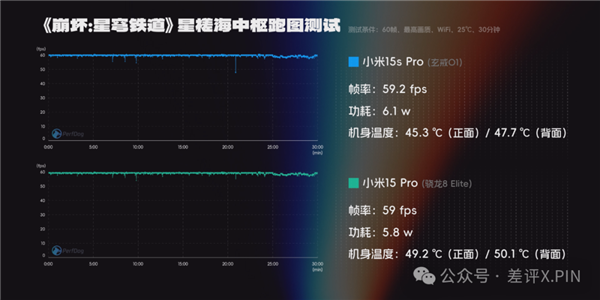

继续上强度,来到压力更大的星铁,小米 15S Pro 也丝毫不虚,平均帧率 59.2 ,最高温度 47.7 度。 小米 15 Pro 这次表现还要更差一点,平均帧率 59 帧,温度直接奔 50 了。

玄戒O1成了!小米15S Pro真能算一台旗舰机

有点麻了兄弟们。

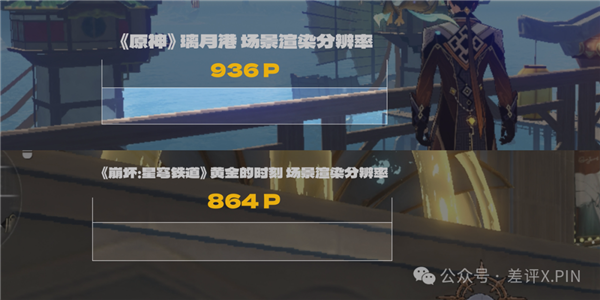

无论怎么看,这玄戒 O1 和骁龙 8 Elite 在游戏上的差距就不大啊。更重要的是,这回小米没搞啥套路,小米 15S Pro 的原神和星铁都没有偷偷降分辨率,我们经过数毛后的结果是:原神璃月港 936P ,星铁黄金的时刻 864P 。

玄戒O1成了!小米15S Pro真能算一台旗舰机

而且别忘了,这还都是驱动没调好,跑分跟骁龙 8 Elite 还有差距的结果。。。这回小米敢把玄戒放在正代旗舰上首发,是因为真的有底气啊。。。

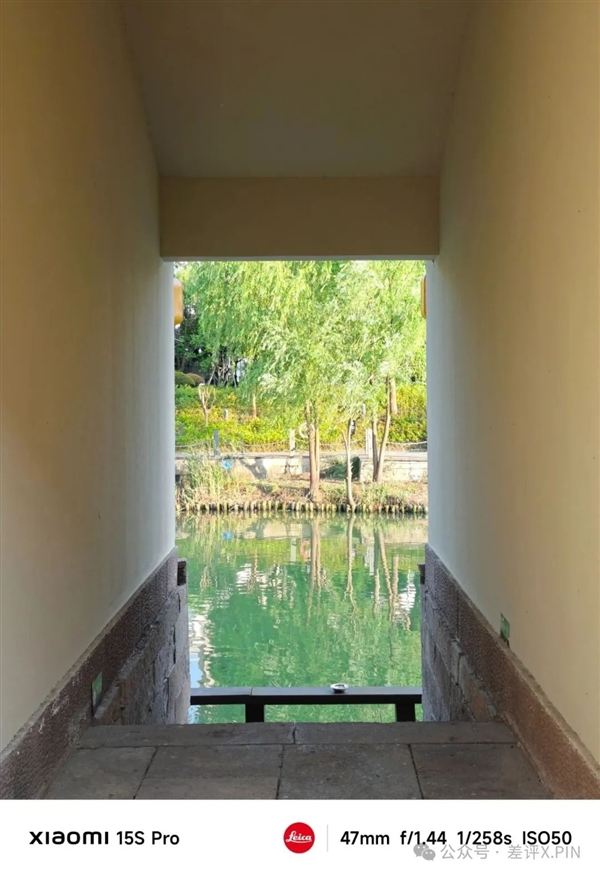

好好好,性能没得黑,那我们再看看玄戒 O1 在别的地方给我们带来了什么好东西,比如这个全新的第四代影像 ISP,能给小米 15S Pro 的影像带来什么提升。

还是对比小米 15 Pro ,托尼带着这俩手机出去拍了点样张,没想到这俩摄像头参数完全一样的手机,拍出来的风格还挺不一样的。。。

小米 15S Pro 这张照片整体曝光拉的更高,这就让树叶的部分损失了一些细节,色彩方面也没有 15 Pro 那么浓郁,大伙儿看天和树叶的颜色,小米 15S Pro 拍出来的照片更接近肉眼真实看到的画面。但也不知道是不是画面整体亮度更高的原因,小米 15S Pro 的暗部细节是要更好一些的。

玄戒O1成了!小米15S Pro真能算一台旗舰机

玄戒O1成了!小米15S Pro真能算一台旗舰机

我们继续看样张,发现拉曝光这事儿还真不是偶然。在这组明暗对比比较强烈的样张里,小米 15S Pro 的树叶依旧是曝光拉的很高,树叶甚至有点糊作一团了。

玄戒O1成了!小米15S Pro真能算一台旗舰机

玄戒O1成了!小米15S Pro真能算一台旗舰机

来到一个背阴地儿,风格的取舍就更明显了,小米 15S Pro 花的叶子还是要更亮一些,色彩更贴近人眼看到的画面,小米 15 Pro 这边会更讨好人眼。

玄戒O1成了!小米15S Pro真能算一台旗舰机

玄戒O1成了!小米15S Pro真能算一台旗舰机

所以托尼在用 15S Pro 拍照的时候,更喜欢把 EV 调低一点,画面看着会舒服很多。

左:EV-1;右:EV 0

玄戒O1成了!小米15S Pro真能算一台旗舰机

玄戒O1成了!小米15S Pro真能算一台旗舰机

在长焦的望远能力方面,放大看门上的灯牌,小米 15S Pro 的解析力明显更好, 字体边缘更清楚,而小米 15 Pro 这边左侧的小字儿已经看不太清了。

玄戒O1成了!小米15S Pro真能算一台旗舰机

玄戒O1成了!小米15S Pro真能算一台旗舰机

可是光这么看,小米 15S Pro 好像主要是在影调上做了些取舍,提升了一些细节表现,感觉不痛不痒的。。。可您猜怎么着,一到晚上,小米 15S Pro 就站起来了,你米是真的要把夜神贯彻到底啊~

在这一组样张里,小米 15S Pro 的夜景表现会更干净,噪点更低、细节保留得更好,也基本印证了小米宣传的,自研 ISP 在夜景算法上的优势。

小米 15S Pro

玄戒O1成了!小米15S Pro真能算一台旗舰机

玄戒O1成了!小米15S Pro真能算一台旗舰机

玄戒O1成了!小米15S Pro真能算一台旗舰机

小米 15 Pro

玄戒O1成了!小米15S Pro真能算一台旗舰机

玄戒O1成了!小米15S Pro真能算一台旗舰机

玄戒O1成了!小米15S Pro真能算一台旗舰机

我们 OPPO 的马里亚纳后继有人啦!

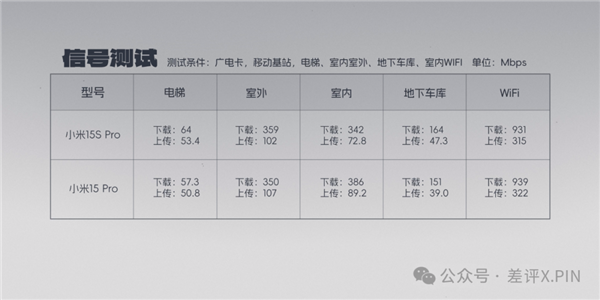

然后,有的小伙伴可能已经知道了, 这次小米 15S Pro 的基带是外挂了联发科的 5G 基带,为了搞清楚信号和功耗有没有拉胯,我们也跟小米 15 Pro 对比测试了一下网速和续航( 5G 网络下 )。

托尼直接给大家整理了个表,可以看到我们测了电梯、室内室外、地下车库等几个地方,结果就是两者并没有太大差异。

玄戒O1成了!小米15S Pro真能算一台旗舰机

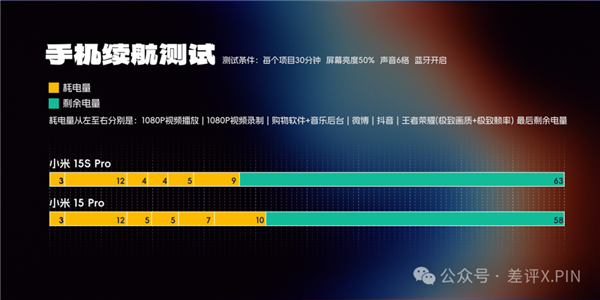

而从 5G 环境下的 3 小时续航测试结果来看,15S Pro 的续航表现居然要比15 Pro 更好。虽然说影响续航的因素还很多,但这样看来 15S Pro 的外挂 5G 基带,并不会拖续航的后腿。

玄戒O1成了!小米15S Pro真能算一台旗舰机

最后,22 号发布会上公布的售价也挺让托尼惊喜的 —— 16G + 512G 起跳,5499 元,相比小米 15 Pro 刚发布时同配置 5799 元的价格还便宜了 300 块。看来小米这次的自研是真的有成效,不光性能保证了,成本也给控制住了~

玄戒O1成了!小米15S Pro真能算一台旗舰机

好了,说到这里关于小米 15S Pro 和玄戒 O1 托尼就给大家介绍完了。再结合托尼知道,自打玄戒的消息在网上放出来之后,就有网上的质疑就一直没少过。

但讲道理,小米这次虽然是公版 IP ,虽然是台积电代工,但是靠着自个儿的布线设计、自研的寄存器、自研的标准 Cell ,吭哧吭哧搞定了 3nm 处理器的设计问题。你瞧这次小米 15S Pro 完成度这么高,确实是超出了很多人的预期。

无论如何,国产厂商在技术上的进步,都值得赞赏。

- 本文固定链接: https://x86android.com/articles/61576.html

- 转载请注明: zhiyongz 于 安卓X86中文站 发表

《本文》有 0 条评论